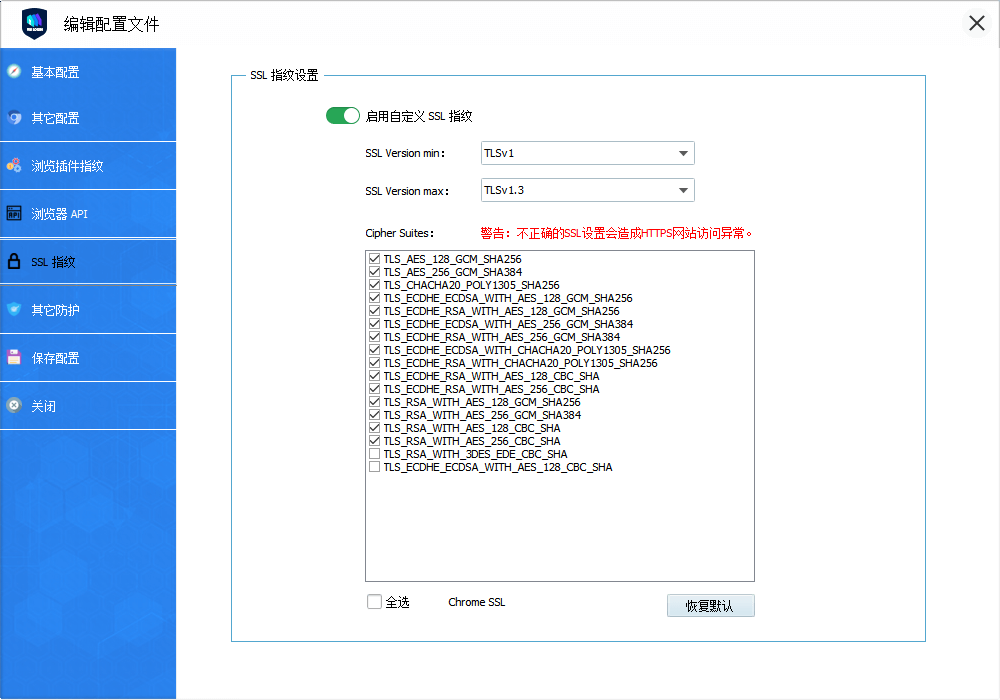

SSL 指纹和 JA3 指纹定制化说明

VMLogin 提供了自定义 SSL 指纹的功能,允许用户调整密码套件的数量和顺序。这一功能旨在应对某些通过 JA3 技术检测 SSL 指纹的网站。在多账号管理或防关联项目中,SSL 指纹的细微变化可能会对隐私保护和防关联效果产生重要影响。然而,如果对 SSL 指纹缺乏了解,不建议随意更改设置,以免适得其反。

什么是 JA3 指纹?

JA3 是一种通过分析 SSL/TLS 客户端握手信息生成指纹的方法。它的设计初衷是便于跨平台生成和共享,用于安全情报和威胁检测。

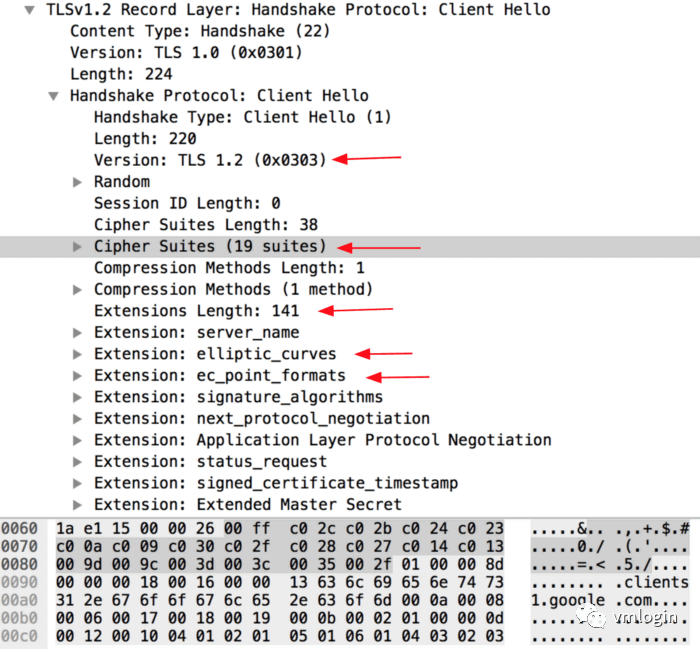

SSL 指纹反映了每款浏览器相对固定的 SSL/TLS 握手特征,而 JA3 指纹通过以下字段来构建这一特征:

- TLS 协议版本

- 支持的密码套件(Ciphers)

- 扩展列表(Extensions)

- 椭圆曲线(Elliptic Curves)

- 椭圆曲线点格式(Elliptic Curve Point Formats)

JA3 会提取客户端Hello消息中这些字段的十进制值,按顺序连接,并使用特定分隔符进行组合:

- 字段间用逗号(

,)分隔 - 每个字段中的值用短横线(

-)分隔

例如:769,47-53-5-10-49161-49162-49171-49172-50-56-19-4,0-10-11,23-24-25,0

如果某些字段为空,则保留为空。将这些字段拼接成字符串后,生成一个 MD5 哈希值,即为 JA3 指纹:

- 原始字符串:

769,47-53-5-10-49161-49162-49171-49172-50-56-19-4,0-10-11,23-24-25,0 - 哈希值:

ada70206e40642a3e4461f35503241d5

Google GREASE 扩展的作用

Google 引入了 GREASE(Generate Random Extensions And Sustain Extensibility)机制,用于防止 TLS 生态系统中的扩展性问题。然而,JA3 会自动忽略 GREASE 的相关字段,以保证即便使用 GREASE 的程序,其生成的指纹依然稳定。

SSL 自定义的重要性

SSL 指纹的调整是 VMLogin 改变浏览器 JA3 指纹的一种简单高效方法。虽然并不完全覆盖所有细节,但足以满足大多数隐私需求。需要特别注意的是,JA3 指纹结合 JA3S(服务端响应指纹)使用,可以分析客户端和服务器间的加密协商特征,从而提升安全性。

推荐测试 SSL 指纹的网站

小结

JA3 和 JA3S 是基于 TLS 指纹的强大分析工具,能够识别客户端应用程序的 TLS 通信方式及其服务端响应特征。虽然基于 TLS 的检测方法并非万无一失,但它仍然是安全分析中的重要部分。

VMLogin 通过自定义 SSL 指纹设计,为用户提供了一种简洁高效的方式来改变 JA3 指纹,适合追求高隐私保护的用户。如果您有更好的建议或需求,欢迎联系我们共同优化解决方案。